Herramientas de usuario

Barra lateral

Tabla de Contenidos

PRACTICA 01

ZENMAP y NMAP CON BackTrack

Nmap (network Mapper) es una herramienta utilizada en seguridad para descubrir host y servicios en una red, puede crear un mapa de la red. Para hacer esto, Nmap envia paquetes especialmente diseñados hacia el host destino y despues de analizan las respuestas. Otra caracteristica de Nmap es que tiene en cuenta las condiciones de la red como latencia, congestion en la red interferencias del objetivo durante la ejecución del escaneo

Para realizar esta practica vamos a necesitar dos host, por un lado un Backtrack con el que ejecutaremos el Zenmp y por otro lado un XP vulnerable

Encendemos los 2 ordenadores y observamos sus ip's

ejecutamos zenmap en la maquina BackTrack

Ya con el programa abierto rellenamos los siguientes campos

Target: la ip del xp en este caso 192.168.1.38

Profile Quick scan

Target 192.168.1.38

Profile Intense Scan

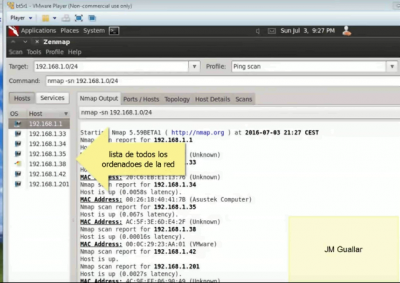

Ahora realizaremos un escaneo con ping para saber quien esta en la red Target 192.168.1.0/24 profile ping scan

Dibujar la topologia

Click en Topology para ver la topologia de red

otra forma de hacer el escaneo

root@bt:~# nmap -T4-F 192.168.1.110 | tee /var/tmp/nmap.quick.txt

mas exhaustivo

root@bt:~# nmap -p 1-65535 -T4 -A -v 192.168.1.110 | tee /var/tmp/nmap.intense.txt

print de pantalla que hay que entregar

root@bt:~#ls -l /var/tmp/nmap* root@bt:~#date root@bt:~#echo "tu nombre"

video

Practica 02

Para realizar esta practica abrimos el Bactrack y en el terminal escribimos

con estas 2 opciones scaneamos toda la red 192.168.1.0 usando la detección del sistema operativo

root@bt:~# mkdir -p NMAP root@bt:~# cd NMAP/ root@bt:/NMAP# nmap -O 192.168.1.0/24 | tee nmap-test.txt

podemos verificar si se ha creado el fichero con

root@bt:/NMAP# ls -l nmap-test.txt root@bt:/NMAP# head nmap-test.txt

el siguiente scripts muestra de una forma mas rápidos y comoda el escaneo de puertos de nmap.

root@bt:/NMAP# wget http://217.182.207.57/~jguallar/scaner/parse_nmap.pl.TXT root@bt:/NMAP# mv parse_nmap.pl.TXT parse_nmap.pl root@bt:/NMAP# chmod 700 parse_nmap.pl #cambiamos los permisos root@bt:/NMAP# perl -c parse_nmap.pl #chequeamos la sintaxis

generamos el inventario sin -V

la opcion Verbose (-V)

root@bt:/NMAP# perl parse_nmap.pl nmap-test.txt

parse_nmap nos muestra

ip # MAC # Tipo de maquina # sistema operativo # detalles del sistema operativo

inventario con (V)

root@bt:/NMAP# perl parse_nmap.pl nmap-test.txt -V

para ver los resultados

root@bt:/NMAP# ls -l nmap-output.txt root@bt:/NMAP# more nmap-output.txt

print de pantalla que hay que entregar

root@bt:/NMAP# ls -l *nmap* root@bt:/NMAP# date root@bt:/NMAP# echo "Your Name"

Practica 03

print de pantalla que hay que entregar

los siguientes comandos hay que escribirlos desde el terminal de Debian

root@debian:/# cd /var/log/ root@debian:/var/log# grep portsentry syslog | awk '{print $6}' | sort | uniq -c root@debian:/var/log# date root@debian:/var/los# echo "tu nombre"