Herramientas de usuario

Barra lateral

¡Esta es una revisión vieja del documento!

Tabla de Contenidos

Instalacion del BackTrack

Navegar en alguno de los siguientes enlaces

http://mirror.vinnymac.org/Tools/BackTrack/BT5R1/BT5R1-GNOME-32.iso

http://ftp.rz.uni-wuerzburg.de/pub/MIRROR/backtrack/BT5R1-GNOME-32.iso

http://saos.usd.ac.id/iso/backtrack/32bit/BT5R1-GNOME-32.iso

http://ftp.pgpi.org/pub/security/backtrack/BT5R1-GNOME-32.iso

modificar el sources.list del BackTrack

deb http://old-releases.ubuntu.com/ubuntu/ lucid main restricted universe multiverse deb http://old-releases.ubuntu.com/ubuntu/ lucid-updates main restricted universe multiverse deb http://old-releases.ubuntu.com/ubuntu/ lucid-security main restricted universe multiverse

Cambiar la password de root

root@bt~# passwd root

Creamos la cuenta estudiante y ponemos contraseña

root@bt~# useradd -m -d /home/student -c "Estudiante de seguridad" -s /bin/bash student

Actualizamos

apt-get update apt-get upgrade

Print de pantalla que hay que entregar en el edmodo

root@bt:~# cd /boot/ root@bt:~# ls -l initrd.img* initrd.img-2.6.39.4 es la"carga inicial en la RAM". Almacena los controladores necesarios para que el kernel pueda montar / arrancar la unidad. root@bt:~# cd /etc/apt/ root@bt:~# cat sources.list root@bt:~# date root@bt:~# echo "tu nombre"

Instalacion de Nessus en Linux

Print de pantalla que hay que entregar en el edmodo

root@bt:~# dpkg -p nessus root@bt:~# netstat -nao | grep 8834 | grep -v listen root@bt:~# date root@bt:~# echo " tu nombre"

Registro, Descarga y Ejecución de Nessus Security Scanner en Windows

¿Qué es NESSUS?

Tenable Network Security proporciona el monitoreo continuo y la visibilidad de vulnerabilidades, configuraciones, actividad del usuario y eventos del sistema que afectan a la seguridad.

Nessus presenta análisis de vulnerabilidad de su postura de seguridad.

Link de referencia: http://www.tenable.com/

En esta practica vamos a realizar los siguientes pasos:

- Descargar Nessus

- Registrarnos

- Instalar Nessus

Para la instalacin de Nessus tenemos que seguir en orden los siguientes pasos

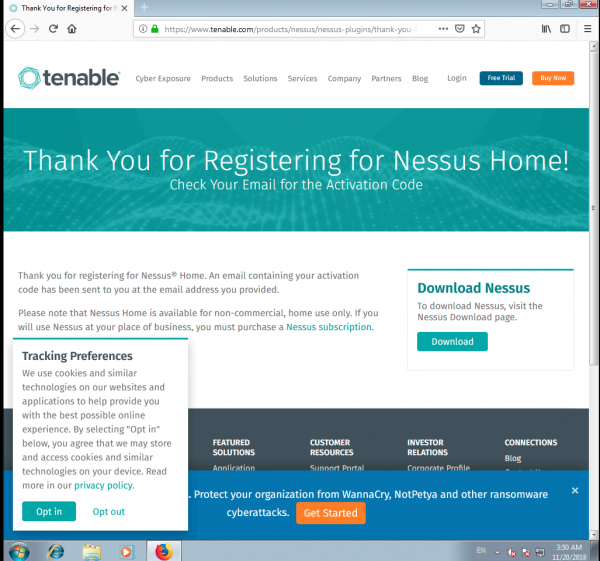

http://www.tenable.com/products/nessus/nessus-homefeed

Lo que vamos a realizar en esta web es activar el codigo de registro, por lo que necesitamos escribir nuestros datos y correo electronico

Luego nos enviarán un correo electronico con el codigo de activacion (tendremos que meternos en dicho correo para luego copiar el codigo)

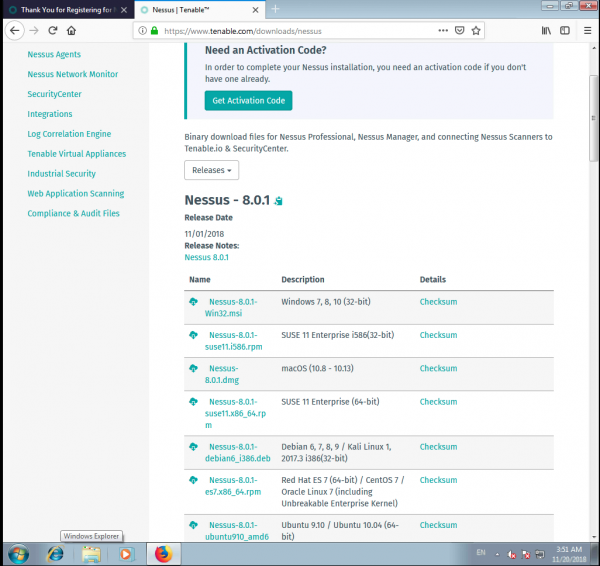

Ahora toca Descargar Nessus

http://www.tenable.com/products/nessus/nessus-download-agreement

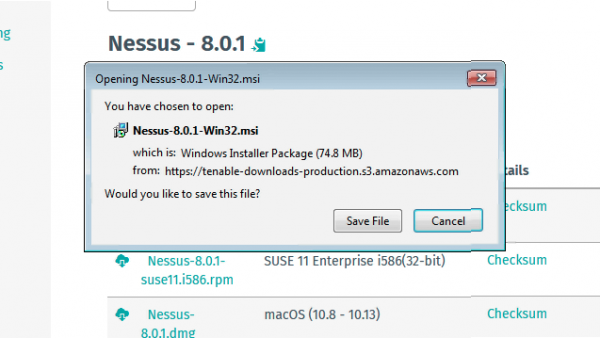

yo descargo Nessus 8.0.1 version 21 bits ya que mi windows 7 es de 32 bits

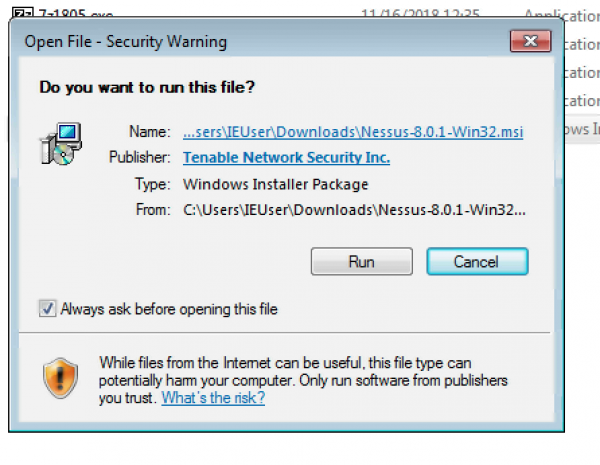

Y lo ejecuto

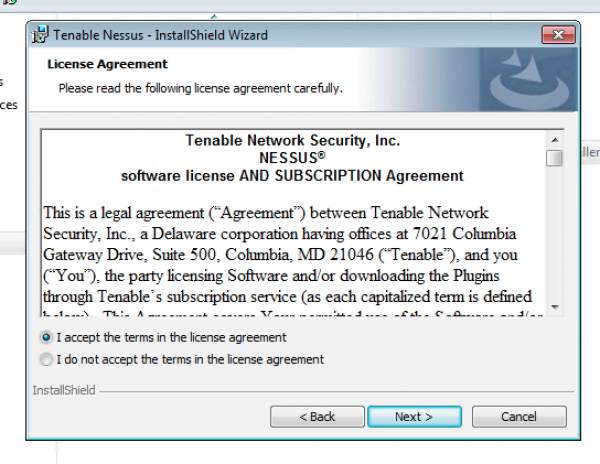

acepto los terminos

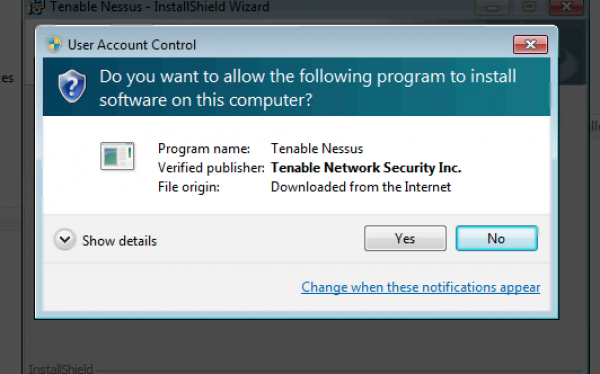

y se instala

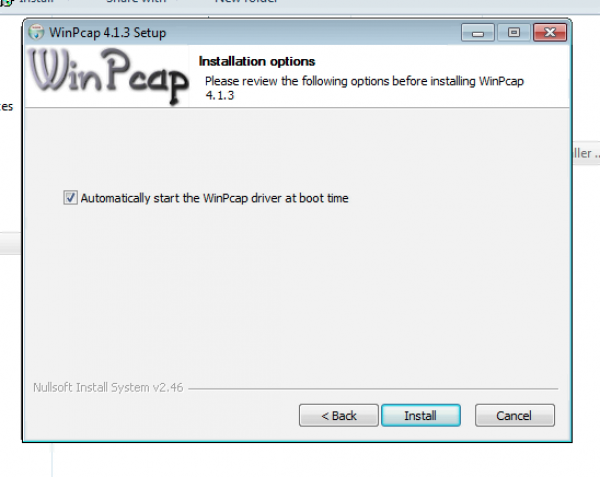

instalamos el winpcap

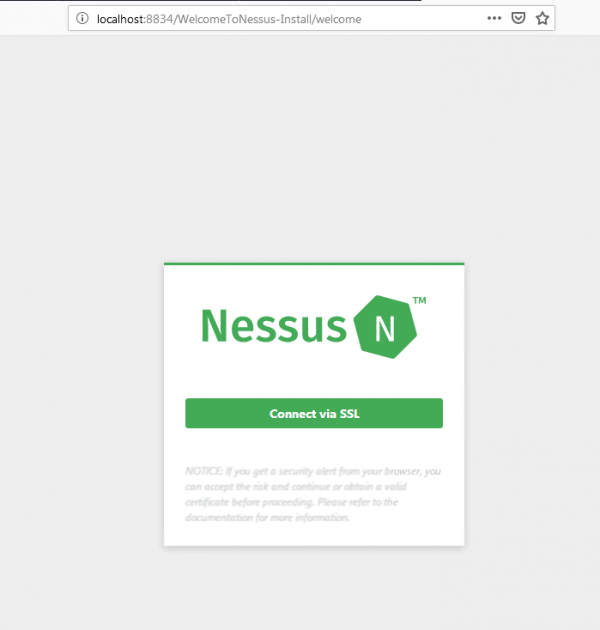

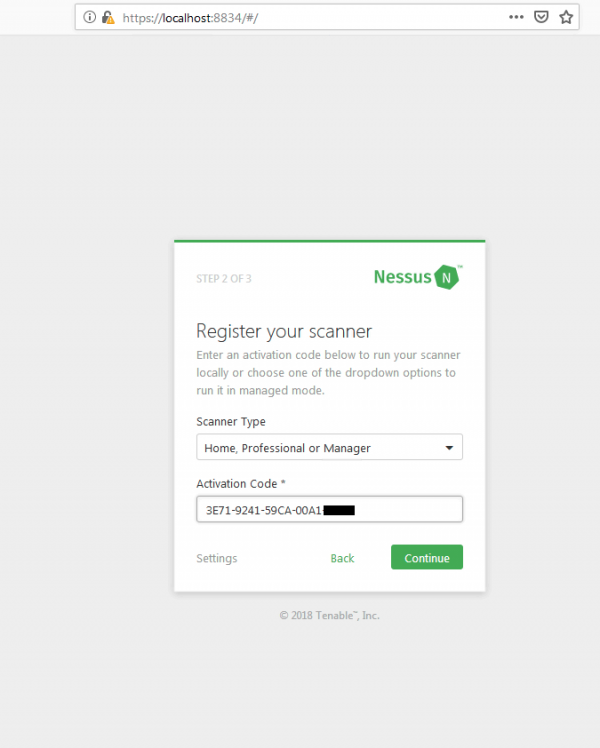

y despues de un rato ya modemos entrar en nessus por medio de https://localhost:8834

e introduzco el codigo de activacion que he recogido en el correo electronico

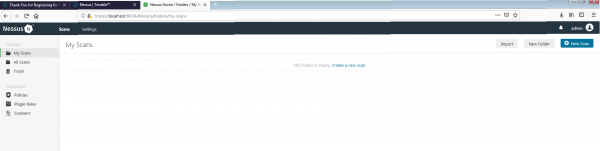

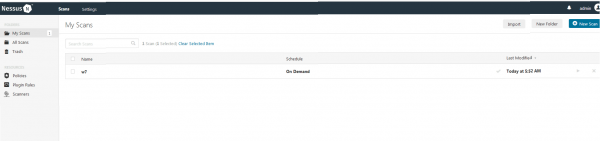

Ya estoy en Nessus y puedo escanear la red, por lo que puedo crear politicas o un nuevo escaneo

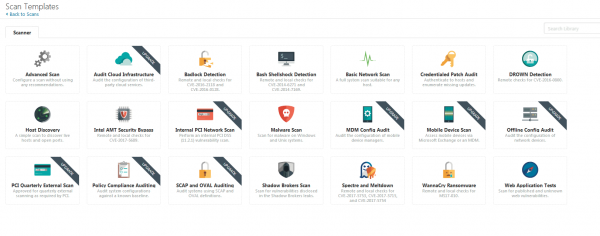

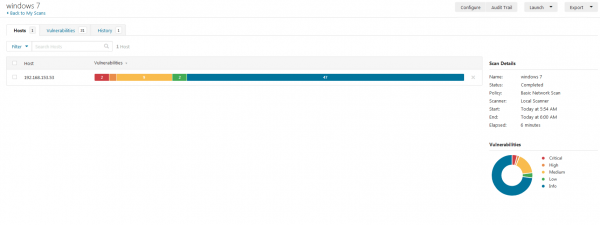

Selecciono basic network scan

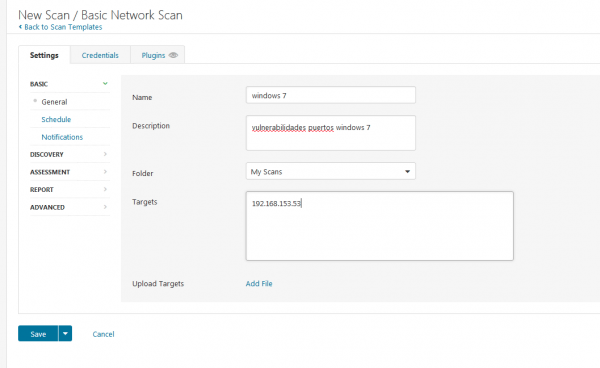

Relleno los campos, importante (Targets) objetivos, que elemento o elementos de la red quiero escanear

ahora solo queda ejecutar y esperar resultados

Print de pantalla que hay que entregar en el edmodo

netstat -nao | findstr 8834 date /t echo "tu_nombre"

Escanear un equipo

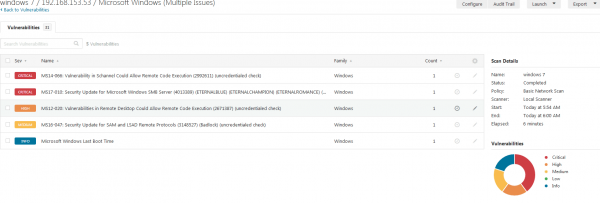

Escanea una maquina virtual xp

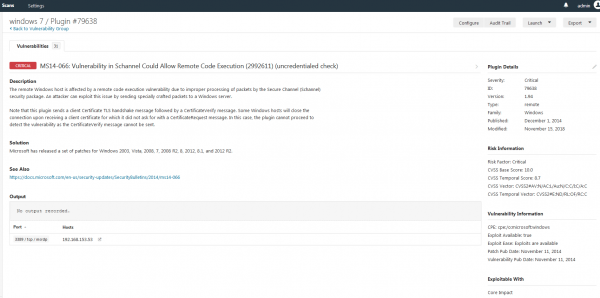

de las 3 vulnerabilidades criticas nos centramos en MS08-67 (leemos las descripción y la solución)

observamos que exploit podemos usar y podemos pinchar en el link de referencia para aprender mas información

exportarmos el fichero generado con extensión csv

Print de pantalla que hay que entregar en el edmodo

root@bt:~# cd /root/Downloads root@bt:~# ls -lrta root@bt:~# grep -i "ms08-067" *.csv root@bt:~# date root@bt:~# echo "tu nombre"

Metasploit 01

net user hacker"tu nombre" date /t echo "tu nombre"

Metasploit 02

nota: nacer la captura antes de lanzar el shutdown

root@bt:~# netstat -nao | findstr 4444

observar el numero de proceso ej: 1104.

root@bt:~# tasklist 2>NUL | find /i "1104"

hay que reemplazar el numero de proceso 1104 por el vuestro

root@bt:~# date /t

root@bt:~# echo "tu nombre"

Metasploit 3

Navegación segura mediante túnel cifrado con Hotspot Shield

Hotspot Shield Estudio de la aplicación Hotspot Shield para la navegación segura a través de redes inseguras mediante la creación de un túnel cifrado:

- Características de Hotspot Shield.

- Observación de la red antes de la instalación de la aplicación.

- Descarga e instalación de Hotspot Shield.

- Observación de la red después de la instalación de la aplicación.

- Operación con Hotspot Shield.

Certificado en GlobalSign para su uso con SSL

GlobalSign Adquisición de un certificado digital de autoridad pública reconocida en GlobalSign a partir de una petición de certificación para su uso en un servidor web mediante el protocolo deseguridad SSL (https), tanto para Windows como para GNU/Linux:

- Acceso a la web de GlobalSign para rellenar los datos del certificado.

- Instalación de IIS para establecer la sede web.

- Creación de la petición del certificado en IIS.

- Traslación de la petición generada a GlobalSign mediante la página web.

- Petición del certificado contenido en la petición.

- Instalación del certificado digital expedido en IIS.

- Creación de la petición en GNU/Linux