Herramientas de usuario

Barra lateral

sad:t3:i

¡Esta es una revisión vieja del documento!

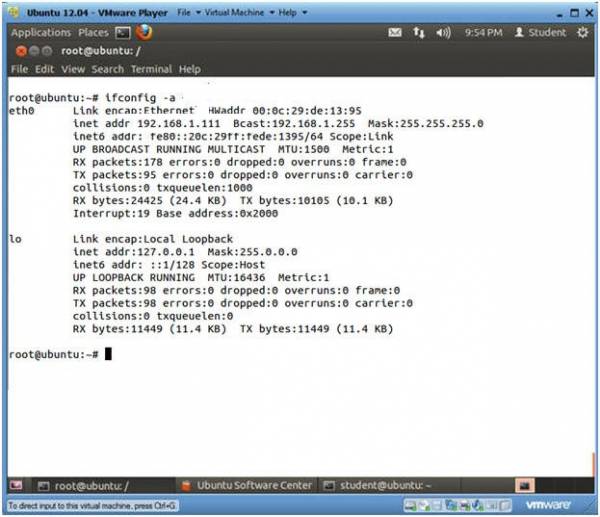

Estudio de LABORATORIO: Escenario de túnel SSH inverso

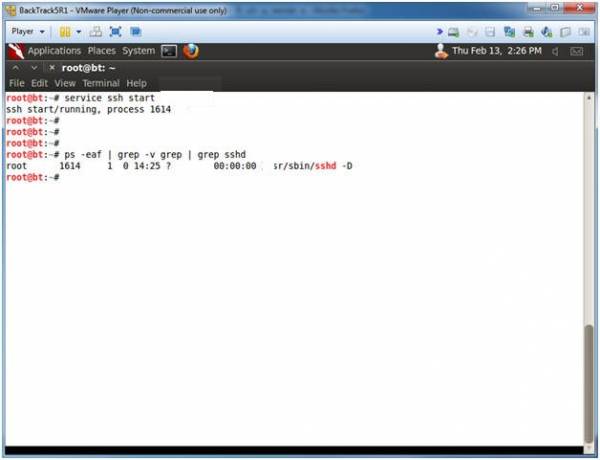

Iniciamos el servicio shh

service ssh start ps -eaf | grep -v grep | grep sshd

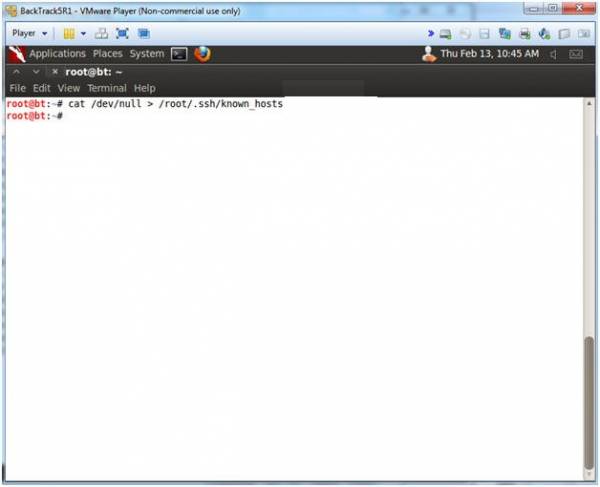

En BackTrack empezamos a crear la sesion inversa, ( este primer paso no es necesario)

cat /dev/null > /root/.ssh/known_hosts

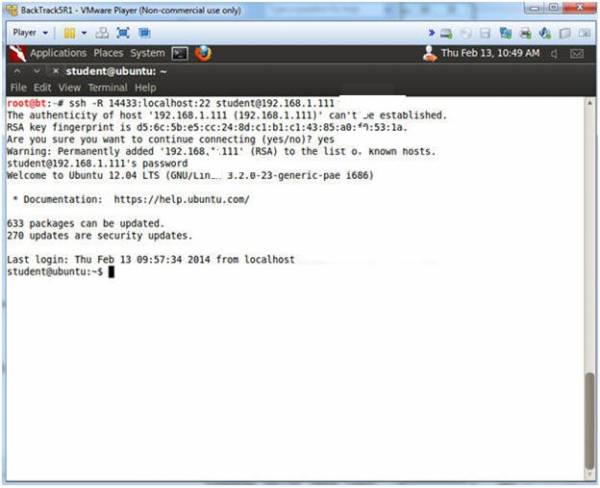

ssh -R 14433:localhost:22 estudiante@ip_de_ubuntu yes ponemos el password de estudiante (el usuaio que estamos utilizando) en Ubuntu

ya tenemos creado el tuner inverso

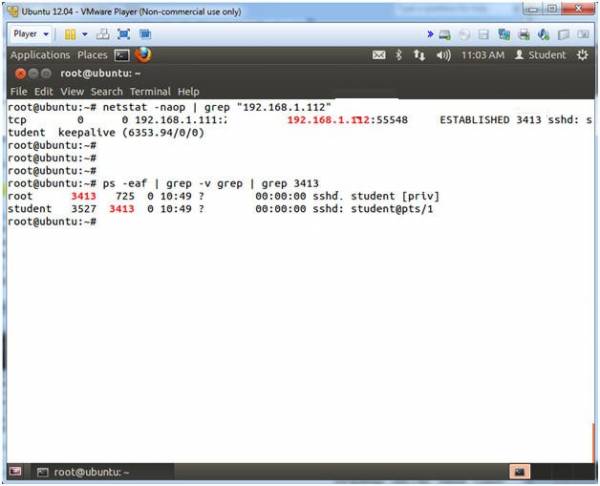

Para ver lo que hemos creado (en ubuntu)

netstat -naop | grep "192.168.1.112" ps -eaf | grep -v grep | grep 3413 (modifica este numero de proceso por el tuyo)

conectar por medio del tunel inverso

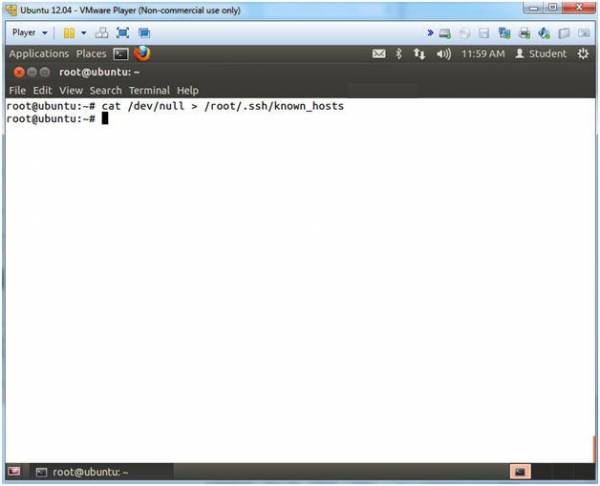

cat /dev/null > /root/.ssh/known_hosts

paso no necesario

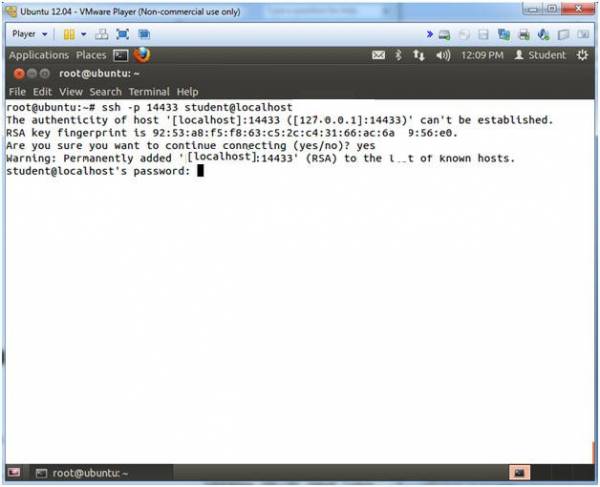

ssh -p 14433 estudiante@localhost yes password de estudiante en el BackTrack VM.

ya estamos conectados por medio del tunel inverso

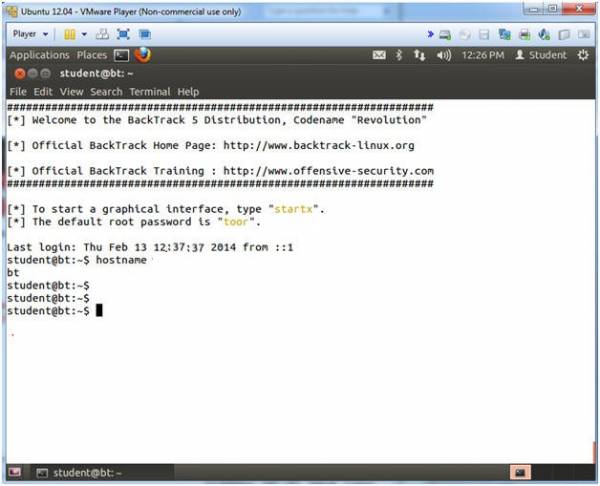

hostname

print de pantalla que hay que entregar

netstat -nao | grep -v grep | grep “192.168.1.111” (ip ubuntu) ps -eaf | grep -v grep | grep “192.168.1.111” (ip ubuntu) date echo “tu nombre”

sad/t3/i.1549544392.txt.gz · Última modificación: 2019/02/07 12:59 por José Manuel Guallar

Herramientas de la página

Excepto donde se indique lo contrario, el contenido de este wiki esta bajo la siguiente licencia: CC Attribution-Share Alike 4.0 International